Przez ostatnie lata co chwilę słyszymy o nowych lukach zabezpieczeń znalezionych w procesorach. Najsłynniejsze dwie to “Spectre” oraz “Meldown”, o których głośno było w 2018 roku. I choć wydawać by się mogło, że większość problemów została już rozwiązana poprzez odpowiednie aktualizacje systemowe, to właśnie ogłoszono wykrycie kolejnego dużego błędu w układach Intela. Czy Dawnfall może wpłynąć na nasze bezpieczeństwo? Oto co wiemy o nowym zagrożeniu.

Producenci procesorów często nie są w stanie przewidzieć czy wprowadzony kod, wpływający na wydajność, nie spowoduje powstania luki mogącej spowodować wyciek ważnych danych. Taką właśnie sytuację obserwujemy obecnie. Wykryto nową lukę w zabezpieczeniach, która może umożliwić atakującym korzystającym z tego samego komputera kradzież poufnych danych użytkowników, w tym haseł, kluczy szyfrujących, wiadomości e-mail. Jak zatem się chronić, kto jest zagrożony i na czym polega Dawnfall?

Jak działa nowa luka zabezpieczeń Dawnfall?

Nowym odkryciem, dotyczącym ryzyka potencjalnego wycieku poufnych informacji podzielił się badacz Google, Daniel Moghimi. Nowa odkryta luka, nazwana Downfall jest spowodowana funkcjami optymalizacji pamięci w procesorach Intela. Te nieumyślnie ujawniają oprogramowaniu wewnętrzne rejestry sprzętowe, umożliwiając niezaufanemu oprogramowaniu dostęp do danych przechowywanych przez inne programy, które normalnie nie powinny być dostępne.

By jednak móc skorzystać z danej metody pozyskania danych, musimy operować na jednym komputerze, bądź tym serwerze pracującym w chmurze. Co prawda jest możliwość zmuszenie wirtualnej maszyny, przez zastosowanie specjalnego złośliwego oprogramowania, do pracy na tych samych rdzeniach, to jednak poza warunkami laboratoryjnymi efekt ten jest trudny do uzyskania.

Sam Moghimi zademonstrowała działanie Dawnfall, kradnąc 128-bitowe i 256-bitowe klucze AES od innego użytkownika, dane z jądra Linuksa i szpiegując znaki drukowane przez operacje wektorowych obliczeń wykonach przez procesor. Intel, który określa lukę jako Gather Data Sampling (GDS), wydał już poradnik bezpieczeństwa (INTEL-SA-00828) i zarezerwował wrażliwość jako CVE-2022-40982 (CVE-ID).

Które procesory są podatne na lukę Dawnfall?

Na szczęście, wrażliwością Dawnfall objęte są wyłącznie procesory obsługujące z zestaw instrukcji AVX2 i AVX-512. To w nich Intel stosował instrukcję Gather usprawniająca proces wymiany danych z pamięci operacyjnej. Oznacza to, że najnowsze układy 12. generacji – Alder Lake, 13. generacji Raptor Lake czy serwerowe Sapphire Rapids nie są zagrożone.

Nie umniejsza to jednak powagi wykrytej luce zabezpieczeń, zwłaszcza jeżeli weźmiemy pod uwagę jak duży udział na rynku stanowią procesory Intela. Narażone są jednostki produkowane od 2014 aż do 2021 roku! Mówimy zatem o układach z rodziny Skylake szóstej generacji, aż do procesorów Rocket Lake i Tiger Lake 11. generacji włącznie. Pełna lista procesorów wrażliwych na działanie wrażliwości Dawnfall jest dostępna na stronie Intela.

Patch już jest, ale wpływa na wydajność

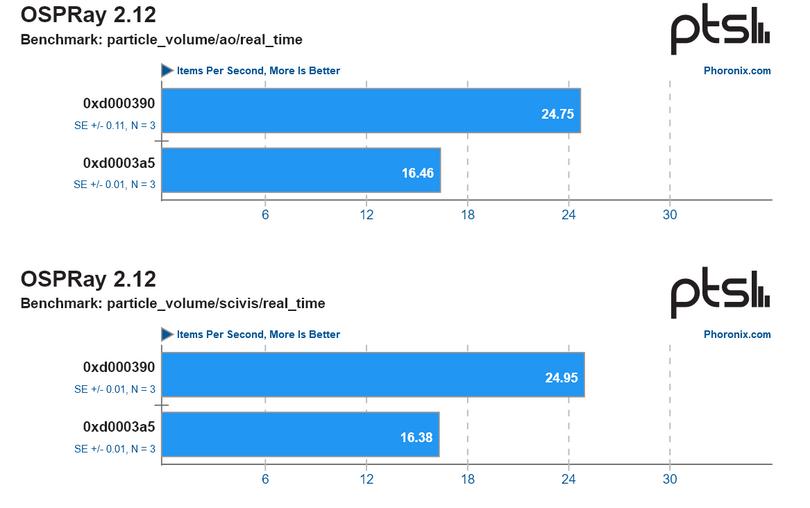

Jak już pisaliśmy, Intel wypuścił już odpowiednie instrukcje oraz zaktualizował microkod uniemożliwiając wyciek danych. Niestety z racji, że naprawa odbywa się przez oprogramowanie, wpłynie na wydajność procesora. Według producenta w niektórych przypadkach różnice mogą wynosić nawet 50%.

Testy porównawcze w środowisku LINUX wykonał serwis Phoronix.com. Według nich co prawda dowiadujemy się, że różnice co prawda nie są tak duże, jak wskazywał Intel, jednak w określonych scenariuszach mogą wynosić nawet 30 procent.

Biorąc jednak pod uwagę jak działa luka Dawnfall, opcja aktualizacji mikrokodu ma być nieobowiązkowa i to po stronie użytkowników zostaje decyzja o instalacji łątki zabezpieczającej. Z tego względu większość z nas zapewne nie powinna odczuć spadku wydajności podczas grania czy wykonywaniu pracy w pakietach office.

Nie tylko procesory Intela za zagrożone

I choć częściej słyszy się o nowych lukach znalezionych w procesorach Intela, nie oznacza to wcale, że AMD również nie jest narażone. Pod koniec lipca w układach ZEN wykryto wrażliwość nazwaną “Zenbleed“, która również umożliwiała pozyskanie haseł czy kluczy szyfrujących.

Co więcej, objęte nią byłby wyłącznie nowe procesory Ryzen produkowane od 2019 roku. Mówimy zatem o serii Ryzen 3000,4000, 5000 czy nawet niektórych układach APU serii 7000, które są jednym z popularniejszych jednostek na rynku. Dodatkowo ten sam błąd występuje w serwerowych układach Epyc, wykorzystujących rdzenie, bazujące na architekturze ZEN2 oraz ZEN3.

Najbardziej niepokojący był fakt, że ataki mogły być przeprowadzane zdalnie. Zenbleed działa poprzez manipulowanie plikami rejestrów, aby wymusić źle przewidziane polecenie. Cloudflare określa, że luka jest spowodowana nieprawidłowym zapisem rejestru zwracającym wartość 0 w określonych okolicznościach. Może to spowodować, że dane z innego procesu bądź wątku będą przechowywane w rejestrze YMM, co może umożliwić atakującemu potencjalnie dostęp do poufnych informacji.

Dodatkowo Cloudflare dodaje, że chociaż błąd jest powiązany ze spekulacyjnym wykonaniem instrukcji, nie jest to luka w zabezpieczeniach kanału bocznego. Dodaje, że atak można przeprowadzić zdalnie nawet za pomocą JavaScript umieszczonego stronie internetowej. Oznacza to, że atakujący nie musi mieć fizycznego dostępu do komputera lub serwera. Zenbleed umożliwiał kradzież danych z prędkością 30 KB na sekundę na rdzeń, wystarczająco szybko, aby monitorować klucze szyfrowania i hasła podczas logowania użytkowników. Niezałatana wrażliwość może kraść dane z dowolnego oprogramowania działającego w systemie, w tym maszyn wirtualnych, piaskownic, kontenerów czy pojedynczych procesów.

Na chwilę obecną AMD zdecydowała się załatać wrażliwość Zenbleed wyłącznie dla konfiguracji wyposażonych w procesory Epyc, stosowane w licznych serwerach. Rozwiązanie dla pozostałych procesorów Zen 2 i Zen 3 pojawi się dopiero między październikiem a grudniem. W tym przypadku również możemy oczekiwać wpływu na wydajność systemu operacyjnego.

A co ze sprzętem od Apple, który przecież przez wielu jest uważany za najbezpieczniejszy? Podobnie jak w przypadku procesorów Intela czy AMD nawet w nowych układach M1 znaleziono nienaprawialną lukę umożliwiająca skorzystanie z ataku typu PACMAN. Ta również mogła doprowadzić do dostępu bezpośrednio do jądra pracującego systemu operacyjnego.

Jak pokazują powyższe, przykłady tworząc nowe procesory oraz optymalizacje ich kodu, producenci często nie mogą przewidzieć czy nie doprowadzi to do powstania potencjalnej luki zabezpieczeń. Ważne jest, żebyśmy mieli pełną świadomość, że obecnie nie ma bezpiecznego sprzętu i jak widać, wpadki zdarzają się nawet największym.

Możemy się raczej spodziewać, że w niedługim czasie usłyszymy o kolejnym potencjalnym ryzyku. Pozostaje liczyć, że producenci szybko będą w stanie naprawić wszelkie nieprawidłowości, bez większego wpływu na wydajność naszego sprzętu. Dbając o bezpieczeństwo swojego sprzętu warto pamiętać również o dobrym antywirusie. Szukasz odpowiedniego sprawdź nasz ranking!