Czym jest technologia? Niczym więcej niż narzędziem służącym do realizacji celów określonych przez tego, kto aktualnie z niej korzysta. Naturalnym następstwem rozwoju tej dziedziny ludzkiej działalności jest więc powszechny dostęp do instrumentów, które jeszcze kilka lat temu były zarezerowane jedynie dla wąskiej grupy użytkowników.

W rezultacie do sieci trafia coraz więcej poradników umożliwiających obsługę skomplikowanych programów, aplikacji oraz urządzeń i tyczy się to zarówno produktów konsumenckich, jak i specjalistycznych. Efektem tego powszechnego dostępu do informacji jest ryzyko, iż trafią one do nieodpowiednich osób i zostaną wykorzystane w wypaczony sposób.

Spis treści

Statystyki dla Polski wyglądają coraz gorzej

Według ekspertów z CERT Polska, liczne kampanie edukacyjne, informacje prasowe oraz ostrzeżenia publikowane w mediach społecznościowych przyczyniły się do wzrostu świadomości na temat cyberzagrożeń. W 2022 roku do CERT Polska wpłynęło ponad 322 tysiące zgłoszeń, co pozwoliło na obsłużenie 39 tysięcy incydentów. W porównaniu do 2021 roku, liczba zarejestrowanych incydentów wzrosła o ponad 34%, a liczba wszystkich zgłoszeń zwiększyła się o niemal 178%.

Najczęściej raportowanym incydentem były oszustwa typu phishing. Liczba tego typu typu zgłoszeń przekroczyła 25 tysięcy, co stanowiło 64% wszystkich incydentów analizowanych w 2022 roku przez CERT Polska. W kolejnych latach ilość raportowanych problemów rosła cyklicznie, a obecnie kwestie związane z cyberbezpieczeństwem są tematem powszechnie dyskutowanym i opisywanym.

Oszustwo internetowe – jak się przed nim uchronić?

Fałszywe domeny internetowe

Tworzenie fałszywych stron internetowych, imitujących prawdziwe witryny należące do banków, serwisów e-commerce czy instytucji państwowych, to jedna z najczęściej powtarzających się metod w ogłoszeniach Komisji Nadzoru Finansowego.

Polega ona na wygenerowaniu domeny, która będzie wyglądała bliźniaczo podobnie to istniejącej już strony, należącej do legalnego podmiotu. W założeniu nieświadomy użytkownik ma więc otworzyć sfingowany link, a następnie udostępnić swoje dane osobowe, numer telefonu lub numer karty kredytowej w formularzu kontrolowanym przez oszustów.

Aby uniknąć stron zaprojektowanych przez cyberprzestępców, warto wystrzegać się witryn z domenami kończącymi się na “.shop”, “.co”, “.xyz”. Należy zachować szczególną ostrożność podczas odwiedzania tego typu witryn, a przed ewentualnym otworzeniem linku zweryfikować, do kogo należy podejrzanie wyglądająca domena. Możesz to zrobić przy użyciu następujących portali:

- Dla domen kończących się na “.pl” – Odnośnik

- Dla domen kończących się na “.eu” – Odnośnik

- Dla większości pozostałych – Odnośnik

Kompromitacja haseł internetowych

Zapamiętanie wszystkich stron internetowych, z który korzystałeś na przestrzeni ostatnich 10 lat jest praktycznie niemożliwe, a co za tym idzie – trudno jednoznacznie oszacować ilość witryn, które obecnie mają dostęp do twoich danych. Część z nich to całą pewnością strony, które gromadzą jedynie podstawowe informacje, takie jak: nazwa użytkownika, hasło czy adres e-mail, ale w tym gąszczu wszystkich portalu znajdą się również witryny z dostępem do twojego numeru telefonu, adresu czy numeru konta.

Mam na myśli przede wszystkim domeny typu e-commerce, czyli wszelkie sklepy internetowe wymagające na przykład określenia metody płatności, której będziesz używał do finalizowania swoich zakupów. Nie muszę z resztą wybiegać zbyt daleko pamięcią, by znaleźć przykład ogromnego wycieku danych z takiego właśnie serwisu. Miało to bowiem miejsce na początku tego roku i dotyczyło chińskiej strony Pandabuy.

Czy sam wyciek hasła, numeru telefonu lub adresu e-mail wystarczy, by zagrozić twoim finansom? Zazwyczaj nie, jednak skompromitowanie powyższych danych może stanowić wstęp do dalszych działań oszustów. Przestępcy mogą na przykład: wysyłać na upubliczniony adres maile z fałszywymi linkami lub próbować naciągnąć cię na udostępnienie wrażliwych informacji metodą spoofingu.

Warto więc przynajmniej raz na kwartał sprawdzić, czy twój adres e-mail (a co za tym idzie przypisane do niego na konkretnej stronie dane) nie stał się częścią przecieku. Najprostszym sposobem na zweryfikowanie powyższej informacji jest odwiedzenie strony HaveIBeenPwned.

Serwis jest banalny w obsłudze. Wystarczy otworzyć podlinkowaną przeze mnie wyżej witrynę, a następnie wpisać swój adres w polu znajdującym się na stronie głównej. Jeżeli po wpisaniu maila zobaczysz zieloną grafikę, to znaczy, że twoje dane są bezpiecznie. W innym przypadku na stronie wyświetli się czerwony komunikat, pod którym znajdziesz listę przecieków zawierających adres twojej poczty internetowej.

Deep fake

Deep Fake to spreparowany materiał audio/wideo, który – podobnie do omawianego wcześniej przykładu z fałszywymi witrynami – ma na celu nakłonić nieświadomego użytkownika do udostępnienia swoich danych na kontrolowanej przez oszustów stronie. Wspomniana metoda została wykorzystana na przykład podczas promowania niebezpiecznej aplikacji, która w teorii miała być nowym, internetowym kasynem.

Ofiarą przestępców stali się tym razem zarówno mniej rozważni użytkownicy, jak i popularny YouTuber Budda, którego wizerunek został wykorzystany w sfingowanej reklamie. Zamieszczone powyżej nagranie nie wydaje się jednak szczególnie przerażające, ponieważ cały materiał wygląda podejrzanie, a głos samego twórcy brzmi bardzo nienaturalnie.

Rozwój technologii będzie jednak prowadził do udoskonalenia omawianej metody oraz generowania coraz lepiej wyglądających deep fake’ów. Jak możesz się przed nimi chronić? Jeżeli trafiłeś na materiał wideo, w którym popularna osoba namawia cię do zainwestowania pieniędzy w jej nowy projekt, to przed wyjęciem swojego portfela z kieszeni zwróć uwagę na kilka ważnych elementów nagrania:

- jakość obrazu (deepfake’i zazwyczaj charakteryzują się niższą rozdzielczością niż oryginalne nagrania),

- nienaturalne wygładzenie skóry twarzy,

- niesynchronizowany ruch warg,

- nienaturalne ruchy oczu,

- brak ekspresji na twarzy nagrywanej osoby.

Spoofing

Spoofing polega na podszywaniu się pod inna osobę, instytucję lub dowolny podmiot w celu uzyskania danych należących do ofiary. Hakerzy wykorzystują w tym celu adresy IP, adresy mailowe lub numery telefonów atakowanych osób.

Jednym z popularnych przykładów ataków spoofingowych jest telefon od „pracownika banku”, który informuje ofiarę o włamaniu na konto lub o podejrzanych operacjach bankowych. Oszust prosi rozmówce nie tylko o podanie poufnych danych, ale również o zainstalowanie oprogramowania, które rzekomo może ochronić ofiarę – w rzeczywistości pozwala przejąć kontrolę nad jej urządzeniem.

Informacja z rządowego portalu – gov.pl

Na stronie Centralnego Biura Zwalczania Cyberprzestępczości wylistowano kilka metod, które najczęściej pojawiają się w arsenale oszustów korzystających ze spoofingu. Są nimi:

- metoda na wnuczka (np. pilna potrzeba przesłania gotówki komuś bliskiemu);

- metoda na policjanta, lekarza (np. wypadek z udziałem krewnego);

- metoda na przedstawiciela banku (np. podejrzana aktywność na naszym koncie bankowym);

- metoda na pracownika ZUS (np. problemy z wypłaceniem emerytury).

Niestety ilość tego typu ataków będzie tylko rosła, a przestępcy będą z czasem opracowywać coraz skuteczniejsze wersje spoofingu, do których wykorzystane zostaną sfingowane nagrania głosowe (np. poprzez użycie AI do wygenerowania lektora operującego głosem krewnego ofiary).

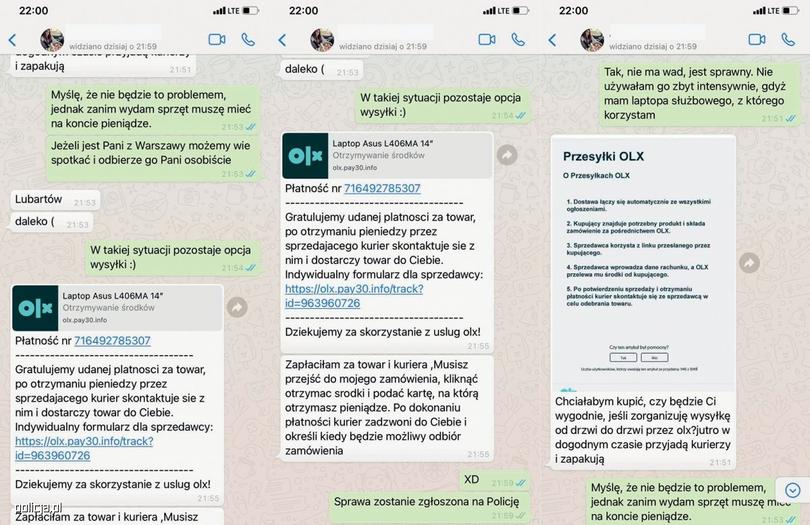

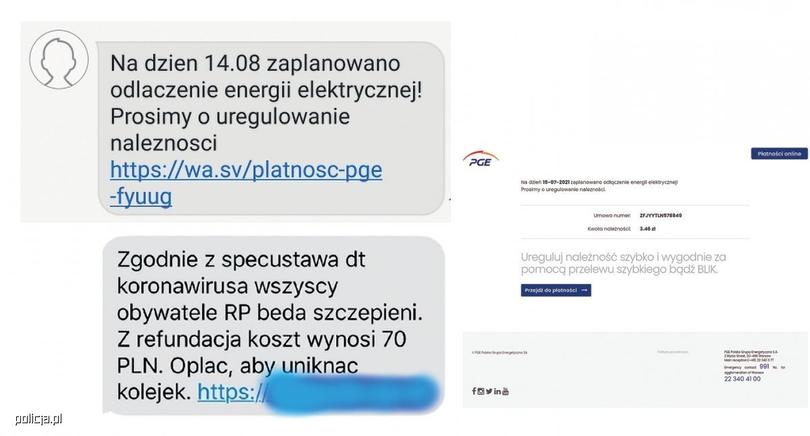

Phishing

Ataki phishingowe mogą przybierać różną postać, ale zazwyczaj są to dziwne wiadomości sms lub próby kontaktu ze strony nieznanych numerów przez aplikację WhatsApp. W pierwszym z wymienionych przeze mnie przypadków należy zwracać szczególną uwagę na wiadomości sugerujące dokonanie zaległej wpłaty w ramach przeróżnych należności. Myślę, że każdy, kto chociaż raz wystawił jakiś produkt na OLX-ie, miał już wcześniej do czynienia z podobnymi sytuacjami.

Mogą to być również sms-y od kontaktów podszywających się pod legalne firmy oraz instytucje państwowe. W każdym przypadku otrzymujemy jednak niemalże identyczny schemat wiadomości z podejrzanym linkiem w treści.

Aby chronić się przed atakami phishingowym należy przede wszystkim z dystansem podchodzić do nietypowych wiadomości, wysłanych z nieznanych numerów. Warto również śledzić oficjalną stronę CERT Polska, na której znajdziesz opisy popularnych obecnie metod, stosowanych przez cyberprzestępców.