Przywykliśmy już, że co chwilę słyszymy o nowym rodzaju ataku z wykorzystaniem luk znalezionych w naszych procesorach. Przez lata okazało się, że narażone są nie tylko układy od Intela, ale także AMD. Jednak jak się okazuje, nieautoryzowany dostęp do naszych danych można uzyskać przez przeglądarkę jeszcze inną metodą. Zespół badaczy z Politechniki w Grazu w Austrii i Uniwersytetu w Rennes we Francji zademonstrował nowy rodzaj ataku, którego celem są karty graficzne.

Badania naukowców skupiały się na WebGPU, interfejsie API, który umożliwia twórcom stron internetowych używanie procesora graficznego do wykonywania obliczeń o wysokiej wydajności w przeglądarce internetowej. Jak się okazuje, ten nie jest do końca bezpieczny. Badacze byli w stanie przeprowadzić atak na przeglądarkę internetową przy użyciu prostego kodu napisanego w języku JavaScript. Ułatwia to przeprowadzanie takiego działania zdalnie, ale także zwiększa potencjalny wpływ w porównaniu z poprzednimi wykrytymi lukami, które jednak wymagały dostępu do natywnych interfejsów API GPU.

Na czym polega atak WebGPU?

Badacze akademiccy opisali swoją pracę jako jeden z pierwszych ataków typu side-channel (bez dostępu do sprzętu) na pamięć podręczną procesora graficznego z poziomu przeglądarki. Pokazano, jak tę metodę można wykorzystać do zdalnych ataków, nakłaniając docelowego użytkownika do uzyskania dostępu do strony internetowej zawierającej złośliwy kod WebGPU i pozostania w witrynie przez kilka minut podczas wykonywania exploita. Na przykład ten może zostać wykonany, gdy ofiara czyta artykuł czy ogląda film na stronie ze złośliwym kodem. Do przeprowadzenia ataku nie jest wymagany żaden inny rodzaj interakcji użytkownika.

Eksperci wykazali, że nową metodę można wykorzystać do ataków związanych z synchronizacją między naciśnięciami klawiszy, co pozwala na wyciągnięcie poufnych informacji, takich jak hasła, które można odkryć na podstawie danych o czasie naciśnięć klawiszy. Można go również wykorzystać do uzyskania kluczy szyfrujących AES wykorzystujących GPU w zaledwie kilka minut, a także do stworzenia tajnych kanałów exfiltracji danych z szybkością transmisji do 10 Kb/s. Te raczej nie zostaną zauważane przez użytkownika czy nawet programy monitorujące.

Nasza praca podkreśla, że dostawcy przeglądarek muszą traktować dostęp do procesora graficznego podobnie jak do innych zasobów związanych z bezpieczeństwem i prywatnością.

Lukas Giner, jeden z badaczy zaangażowanych w projekt, powiedział w wywiadzie udzielonym portalowi Security Week, że chociaż zademonstrowane przez nich ataki nie są „niezwykle silne”, pokazują potencjalne ryzyko, jakie stwarzają przeglądarki umożliwiające dowolnej witrynie internetowej dostęp do karty graficznej systemu hosta bez wyraźnej prośby o pozwolenie. Sama wykryta wrażliwość przeglądarek może doprowadzić również do groźniejszych ataków wykorzystujących procesor graficzny do takich celów jak wydobywanie krypto walut, czy nawet stworzenia sieci botnet przy całkowitej nieświadomości użytkownika.

Jakie karty graficzne są narażone na atak WebGPU

Badaniami objęto 11 kart graficznych do komputerów stacjonarnych: dwa z serii RX firmy AMD oraz dziewięć modeli z serii GTX, RTX i Quadro firmy NVIDIA. Celem ataku są przeglądarki obsługujące WebGPU, w tym Chrome, jak i pochodne bazujące na silniku Chromium takie jak np., Edge oraz najnowsze dystrybucje Firefox w wersji Nightly. Jak się okazało, w każdym przypadku atak był możliwy do przeprowadzenia.

Badacze zwrócili szczególną uwagę, że atak na przeglądarkę może zostać wykonany w dowolnym momencie. A co w sytuacji, gdy ta będzie w tle przetwarzała poufne informacji jak np. logowanie do systemu bankowego? Atak przez WebGPU tak naprawdę umożliwia dostęp do wszystkich informacji, które są renderowane na ekranie przy pomocy karty graficznej, a także może obejmować obliczenia wykonywane przez komputer ogólnie. To wynika z faktu, że samo GPU jest współdzielone w naszym systemie z wszystkimi zasobami i często dzieli z nimi procesy.

Użytkowniku, pilnuj się sam

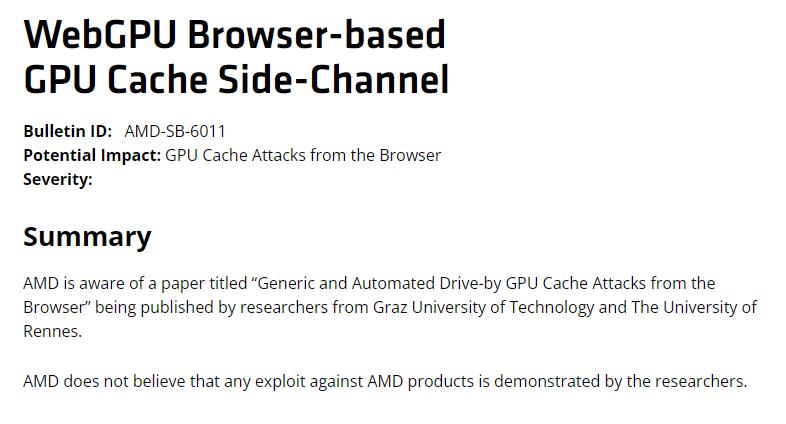

Badacze powiadomili programistów Mozilli, AMD, NVIDIA i Chromium. Na chwilę obecną jednię AMD opublikowało oficjalną odpowiedź. Czerwoni stwierdzili, że „nie wierzy, że badacze wykazali jakikolwiek exploit przeciwko produktom AMD”. Biorąc pod uwagę rodzaj ataku, nie ma co się dziwić takiemu podejściu. Ten bowiem dotyczy wyłącznie API udostępnianego przez przeglądarki Internetowe, a nie warstwy sterowników czy luk sprzętowych. Sami badacze zajmujących się wrażliwością WebGPU, otrzymaliśmy informacje, że pozostałe firmy również nie planują podjęcia żadnych dodatkowych działań.

Sam Lukas Giner zasugerował wyświetlenie w przeglądarce wyskakującego okienka podobnego do tego, które prosi użytkownika o dostęp do mikrofonu lub kamery. Zespół Chromium stwierdził jednak, że proszenie użytkowników o podejmowanie decyzji dotyczących bezpieczeństwa, którego do końca nie rozumieją, zwiększa jedynie niepewność, nie przyczyniając się do zwiększenia poziomu ochrony.

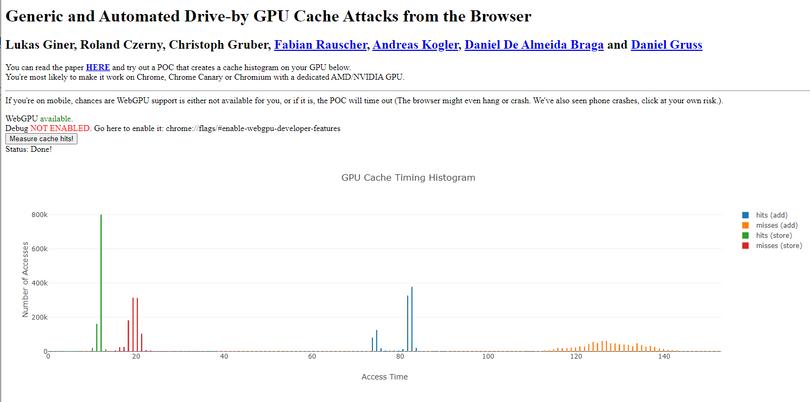

Możecie sprawdzić, czy wasza przeglądarka jest narażona na ataki WebGPU, przechodząc na specjalną na stronę, przygotowaną przez badaczy. Pozostaje mieć nadzieję, że ten tym zagrożeń zostanie również identyfikowany przez oprogramowanie zabezpieczające. Szukając najlepszego antywirusa, możecie skorzystać z naszego rankingu, do którego zapoznania serdecznie zapraszamy.