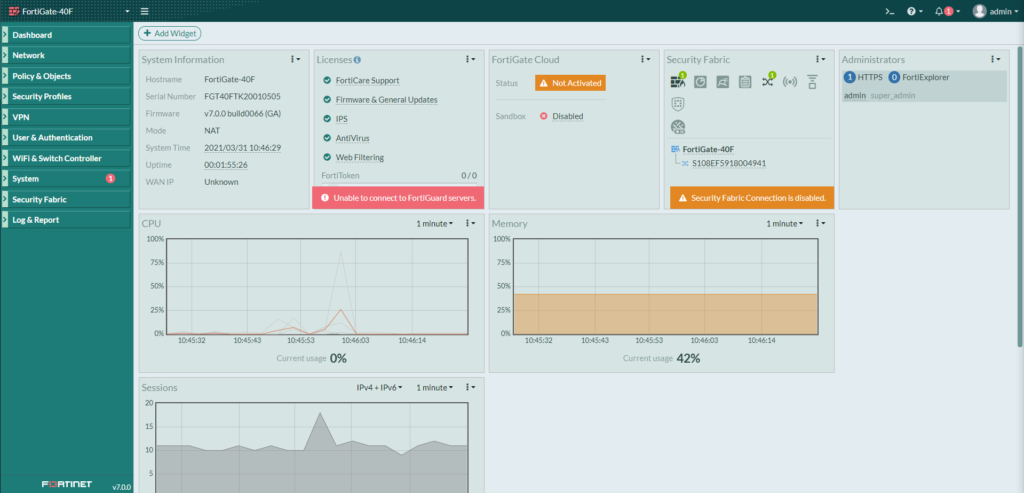

Jeśli zarządzasz infrastrukturą opartą na rozwiązaniach Fortinet, masz pracowity dzień przed sobą. Badacze bezpieczeństwa i agencje cyberbezpieczeństwa alarmują o trwającej kampanii ataków wymierzonych w urządzenia FortiGate. Hakerzy wykorzystują krytyczną podatność w mechanizmie Single Sign-On (SAML), która pozwala na całkowite ominięcie procesu uwierzytelniania i potencjalne przejęcie kontroli nad siecią.

Sytuacja jest rozwojowa i co najważniejsze, nie jest to zagrożenie teoretyczne. Zgodnie z raportami, luka jest aktywnie eksploatowana w środowiskach produkcyjnych. Celem są urządzenia brzegowe skonfigurowane do używania uwierzytelniania opartego na SAML (Security Assertion Markup Language).

Na czym polega atak?

Podatność dotyczy sposobu, w jaki system FortiOS przetwarza asercje SAML podczas logowania. W standardowym scenariuszu użytkownik jest przekierowywany do dostawcy tożsamości (IdP), loguje się, a następnie wraca z podpisanym tokenem.

Nowo odkryty wektor ataku pozwala napastnikom na sfałszowanie odpowiedzi SAML lub zmanipulowanie procesu w taki sposób, że urządzenie FortiGate uznaje sesję za uwierzytelnioną, mimo braku prawidłowych poświadczeń. Skutek? Nieautoryzowany dostęp do panelu administracyjnego lub tunelu VPN z uprawnieniami zalogowanego użytkownika, często administratora.

Sprawa jest o tyle niepokojąca, że ataki wydają się wykraczać poza ramy dotychczas znanych i załatanych podatności. Niektórzy specjaliści wskazują, że hakerzy mogą łączyć nowe luki z wcześniej ujawnionymi błędami, tworząc tzw. exploit chains.

Może to sugerować istnienie luki typu 0-day lub wariantu N-day (znanej luki, na którą dostępny jest patch), która jest masowo wykorzystywana przeciwko niezałatanej infrastrukturze. W szczególności zagrożone są instalacje wykorzystujące funkcję SSL VPN zintegrowaną z zewnętrznymi dostawcami tożsamości.

Problem ma szczególne znaczenie dla firm korzystających z Fortinet jako elementu infrastruktury krytycznej: firewalli, VPN-ów oraz mechanizmów zdalnego dostępu. FortiGate bardzo często stoi na styku sieci wewnętrznej i internetu, co czyni go atrakcyjnym celem dla grup APT i operatorów ransomware. Przejęcie takiego urządzenia daje atakującemu możliwość obserwacji ruchu, modyfikacji polityk bezpieczeństwa, a nawet trwałego osadzenia się w środowisku ofiary.

Fortinet potwierdził istnienie zagrożenia i wezwał klientów do natychmiastowego zastosowania poprawek oraz przeglądu konfiguracji SAML SSO. W rekomendacjach pojawia się również konieczność weryfikacji logów, sprawdzenia nietypowych prób logowania oraz, tam gdzie to możliwe, tymczasowego ograniczenia dostępu do usług zarządzających z sieci publicznej.

| FortiOS: 7.6.4+, 7.4.9+, 7.2.12+ oraz 7.0.18+ |

| FortiProxy: 7.6.4+, 7.4.11+, 7.2.15+ oraz 7.0.22+ |

| FortiSwitchManager: 7.2.7+ oraz 7.0.6+ |

| FortiWeb: 8.0.1+, 7.6.5+ oraz 7.4.10+ |

Dla zespołów IT i security to kolejny sygnał ostrzegawczy, że perymetr sieciowy przestaje być statyczną fortecą, a coraz częściej staje się dynamicznym polem walki. Ataki na Fortinet wpisują się w szerszy trend, w którym cyberprzestępcy koncentrują się na systemach tożsamości, SSO i narzędziach integrujących dostęp do chmury oraz zasobów on-premise.

Ataki na urządzenia brzegowe, takie jak firewalle i koncentratory VPN, stały się w 2025 roku główną bramą wejściową dla grup ransomware i szpiegowskich. Fortinet, ze względu na swoją popularność, pozostaje na celowniku. Zlekceważenie tego ostrzeżenia może skończyć się kompromitacją całej sieci korporacyjnej.